شما احتمالا حتی روی پشتبام منزلتان هم با اینترنت اشیا محاصره شدهاید! در خیابان پایینی، هر ساعت چندین خودرو با سیستم کامپیوتری حرکت میکنند و هر کدامشان به حسگر، پردازنده و تجهیزات شبکه مجهز هستند. در نمایی دورتر، آپارتمانی با مجموعهای از آنتن و ماهواره دیده میشود که دستیاران شخصی، مایکروویوهای هوشمند و ترموستاتها را به اینترنت متصل میکنند.

در مناطق بالایی، مراکز داده تلفن همراه، با سرعت صدها مایل در ساعت، دادهها را در آسمان ارسال و یک دنباله فرضی از اطلاعات ایجاد میکنند، که ضخیمتر از ابرهاییست که هواپیماهای جنگی به جا میگذارند. هنگامی که وارد یک کارخانهی تولیدی، یک بیمارستان یا یک فروشگاه لوازم الکترونیکی شوید، مسلما از دیدن تعداد زیادی دستگاههای متصل بههم، مبهوت خواهید ماند.

هرچند تعریف واحد و یکسانی از اینترنت اشیا بین متخصصان نیست، ولی برای شیوا بودن بیشتر کتاب، این اصطلاح را اینگونه تعریف میکنیم که، اینترنت اشیا به دستگاههای فیزیکی اطلاق میشود که دارای قدرت محاسباتی هستند و بدون نیاز به دخالت انسان، میتوانند دادهها را بوسیلهی شبکه ارسال کنند.

برخی از مردم دستگاههای متصل به اینترنت اشیا را اینگونه توصیف میکنند: «چیزی تقریبا شبیه رایانه!». ما معمولا، دستگاههای متصل به اینترنت اشیا را با پسوند «هوشمند» تکمیل میکنیم؛ مثلا، مایکروویو هوشمند. هرچند بسیاری از مردم دربارهی این دانش مردد هستند و آن را به سوال میکشند اما احتمالا در آیندهای نزدیک، تعریف جامع و دقیقتری در مورد اینترنت اشیا منتشر شود. (به مقاله لورن گود در سال ۲۰۱۸ در The Verge مراجعه شود؛ «همه چیز بههم متصل است و هیچ بازگشتی وجود ندارد.»)

برای هکرها، اکوسیستم اینترنت اشیا، دنیایی از فرصتهاست؛ میلیاردها دستگاه بههم پیوسته، که دادهها را انتقال داده و به اشتراک میگذارند، زمین بازی عظیمی را برای دستکاری، کاوش، سواستفاده و رساندن سیستمها به محدودیت خود ایجاد میکنند. قبل از اینکه به جزئیات فنی هک و ایمنسازی دستگاههای اینترنت اشیا بپردازیم، بدانیم که این فصل، شما را با دنیای امنیت اینترنت اشیا آشنا میکند و سپس با مطالعه موضوعی در مورد جنبههای قانونی، عملی و شخصی، ایمنسازی دستگاههای اینترنت اشیا را خاتمه خواهیم داد.

علت اهمیت اینترنت اشیا

احتمالا در مورد این آمار شنیدهاید: ده ها میلیارد دستگاه جدید اینترنت اشیا تا سال ۲۰۲۵ وجود خواهند داشت که تولید ناخالص جهانی را، دهها تریلیون دلار افزایش میدهند. اما این موضوع در صورتی اتفاق خواهد افتاد که ما، همه چیز را درست انجام دهیم و دستگاههای جدید را به فروش برسانیم.

در عوض شاهد نگرانیهای مربوط به ایمنی، امنیت، حفظ حریم خصوصی و قابلیت اعتماد و اعتبار هستیم که مانع پذیرش دستگاهها در میان مردم شده است. نگرانی امنیتی، میتواند به اندازه قیمت یک دستگاه، بازدارنده باشد. رشد آهسته صنعت اینترنت اشیا، فقط یک مشکل اقتصادی نیست. باید بدانیم که دستگاههای اینترنت اشیا در بسیاری از زمینهها، پتانسیل بهبود شرایط زندگی را دارند.

در سال ۲۰۱۶، ۳۷۴۱۶ نفر در بزرگراههای آمریکا جان خود را از دست دادند، که به گفته ادارهی ملی ایمنی ترافیک بزرگراه، ۹۴ درصد از این مرگ و میرها، ناشی از خطای انسانی بوده است. وسایل نقلیه خودران، میتوانند این اعداد را به شدت کاهش دهند و جادهها را ایمنتر کنند، اما با این شرط که، قابل اعتماد باشند.

در بخشهای دیگر زندگیمان نیز، با افزودن قابلیتهایی به دستگاهها، میتوانیم از مزایای بیشتری بهره ببریم؛ به عنوان مثال: در مراقبتهای سلامتی، دستگاههای تنظیم کننده ضربان قلب، میتوانند روزانه دادهها را برای پزشک ارسال کنند و به این ترتیب، مرگ و میر ناشی از حملات قلبی، به میزان قابل توجهی، کاهش خواهد یافت. با این حال، در یک گردهمایی در انجمن ریتم قلبی، یک پزشک از سامانهی جانبازان گفت که، بیماران او از قرار دادن دستگاه در بدنشان، خودداری میکنند، چرا که از هک شدن میترسند. بسیاری از افراد در صنعت، دولت و جوامع تحقیقاتی و امنیتی، میترسند که این بحران اعتماد، استفاده از این فناوری نجاتبخش را، سالها یا حتی دههها به تاخیر بیندازد.

البته از آنجایی که این فناوریها به طور گستردهای با زندگی ما درهم تنیده شدهاست، باید بدانیم که ارزش اعتماد ما را دارند. در مطالعهای که توسط دولت بریتانیا در مورد افکار مصرفکننده در رابطه با دستگاههای IoT انجام شد، ۷۲ درصد از پاسخ دهندگان انتظار داشتند که، امنیت دستگاه، از قبل تعبیه شده باشد، اما برای بسیاری از کارکنان این صنعت، امنیت یک تصمیم پس از فروش است!

در اکتبر سال ۲۰۱۶، حملات Mirai botnet رخ داد و دولت فدرال ایالات متحده، همراه با دیگر مردم جهان، متوجه این موضوع شد. این حملات، صدها هزار دستگاه ارزان قیمت را برای اهداف خود انتخاب کرده بودند و از طریق رمز عبورهای متداول مانند admin، password و ۱۲۳۴ به آنها دسترسی پیدا کردند.

این امر در انکار سرویس توزیع شده (DDoS) علیه دامنه، به اوج خود رسید. ارائهدهنده سیستم (DNS) Dyn، بخشی از زیرساخت اینترنت را برای بسیاری از غولهای آمریکایی، مانند آمازون، نتفلیکس، توییتر، وال استریت ژورنال، استارباکس و همچنین، مشتریان، درآمد و شهرتشان، بیش از هشت ساعت متزلزل کرد.

بسیاری از مردم تصور میکردند که این حملات، از طرف یک کشور خارجی بوده است. مدت کوتاهی پس از Mirai، حملات WannaCry و NotPetya باعث خسارت تریلیونها دلار، در سطح جهان شد. یکی از دلایل زیاد بودن خسارات این بود که، سیستمهای اینترنت اشیا در زیرساختهای حیاتی و تولید، تحت تاثیر و مورد هدف قرار گرفته شده بودند.

همچنین این تصور از طرف مردم نسبت به دولت ایجاد شد که آنها، برای محافظت از شهروندان، در پشت پرده و دور از انظار هستند.

WannaCry و NotPetya حملات باجافزاری بودند که اکسپلویت EternalBlue را که از یک سرور آسیبپذیر (SMB) مایکروسافت بهره میبرد، به سلاح تبدیل کردند. در دسامبر سال ۲۰۱۷، زمانی که مشخص شد Mirai توسط چند دانشجوی کم سن، طراحی و اجرا شده است، دولتهای سراسر جهان به این فکر افتادند که باید میزان امنیت اینترنت اشیا را بررسی کنند.

سه سناریو برای امنیت اینترنت اشیا وجود دارد: ۱. وضعیت فعلی باقی بماند. ۲. مصرفکنندگان، امنیت را به دستگاههایی که ناامن هستند، بسپارند. ۳. تولیدکنندگان در ابتدا، امنیت را در دستگاهها ایجاد کنند.

در سناریوی اول، جامعه آسیبهای ناشی از امنیت را، به عنوان مسئلهای مهم، در استفاده از دستگاههای اینترنت اشیا میپذیرد. در سناریوی دوم، (امنیت پس از فروش)، شرکتهایی که توسط سازندگان نادیده گرفته شدهاند، از غفلت آنها استفاده میکنند و دستگاههایی را وارد بازار میکنند که خریداران برای تامین امنیت، مجبور به تهیهی آن هستند و باید هزینهی زیادی را بپردازند، هرچند قابلیت این دستگاهها، برای هدف مورد نظر، چندان هم کاربردی نیست! در سناریوی سوم که سازندگان، دستگاهها را به قابلیت امنیتی مجهز میکنند، خریداران و اپراتورها برای رسیدگی به مشکلات، امکانات بیشتری دارند و مجهزتر میشوند و تصمیمات ریسکپذیر و هزینهها، در زنجیرهی تامین، تا حدی کاهش مییابند و تغییر میکنند.

میتوانیم طبق دستورالعملهای گذشته، ببینیم این سه سناریو، به ویژه دو سناریوی آخر، چگونه کار میکنندبه عنوان مثال، درگذشته راه پله اضطراری برای فرار از آتش، در نیویورک، معمولا به بیرون از ساختمانها متصل میشد.

بر اساس مقاله آتلانتیک با عنوان «چگونه راه پله اضطراری برای آراستن و زیبایی استفاده میشود»، به این نتیجه رسیدند که اغلب آنها، باعث افزایش هزینه و آسیب برای ساکنین ساختمان شدهاند، اما امروزه راه پلهها را درون ساختمان میسازند و همچنین جزو اولین سازهها در ساختمان هستند، نه به عنوان یک ویژگی اضافه و زینتی، و امنیتشان، در مقایسه با نوع قدیمی، چندین برابر شده است. مانند راه پله اضطراری در ساختمانها، امنیت تعبیه شده در دستگاههای اینترنت اشیا، میتواند قابلیتهای جدیدی را که در رویکردهای قدیمی غیرممکن بود، مانند به روزرسانی، سختسازی، مدلسازی تهدید و جداسازی اجزا، به ارمغان بیاورد. همهی آنها را در این کتاب خواهید خواند.

توجه داشته باشید که سه سناریو که در بالا به آنها اشاره شد، در مقابل هم قرار ندارند؛ به این معنی که بازار اینترنت اشیا، میتواند از هر سه سناریو استفاده و پشتیبانی کند.

تفاوت امنیت اینترنت اشیا و امنیت سنتی IT

فناوریIoT از با فناوری آشنای IT، در جنبههای مهم و کلیدی، متفاوت است.

I Am The Cavalry، یک نوآوری مردمی در جامعهی تحقیقاتی امنیتیست، که یک چارچوب آموزشی برای مقایسه این دو مورد را دارد و در اینجا به طور کلی توضیح داده شده است. از پیامدهای خرابی امنیت اینترنت اشیا، میتوان به از دست دادن جان افراد و از بین رفتن اعتماد مردم، به توانایی دولت برای محافظت از شهروندان، اشاره کرد.

به عنوان مثال، هنگامی که حمله WannaCry رخ داد، بیمارانی که شرایطشان به زمان وابسته بود، مانند سکته مغزی یا حملهی قلبی، درمان نشدند. زیرا این حمله، ارائه مراقبت را برای روزها به تاخیر انداخت.

دشمنانی که به این نوع سیستمها حمله میکنند، اهداف، انگیزه، روش و قابلیتهای متفاوتی دارند. برخی از دشمنان ممکن است سعی کنند از ایجاد آسیب اجتناب کنند، و برخی هم به طور خاص به دنبال ایجاد آسیب هستند. برای مثال، بیمارستانها اغلب برای باجگیری، مورد هدف قرار میگیرند؛ زیرا آسیب احتمالی به بیماران، احتمال و سرعت پرداخت، برای باجگیران را افزایش میدهد.

ترکیب دستگاههای اینترنت اشیا، با سیستمهای ایمنی، محدودیتهایی را ایجاد میکند که در محیطهای معمول IT یافت نمیشوند. به عنوان مثال، محدودیتهای سایز و نیرو در دستگاه تنظیمکننده ضربان قلب، چالشهایی را برای بکارگیری رویکردهای متداول امنیتی IT، که به مقادیر زیادی از ذخیرهسازی یا قدرت محاسباتی نیاز دارند، ایجاد میکند.

دستگاههای اینترنت اشیا، معمولا در محیطهای خاصی مانند خانهها که افراد اطلاعات کافی برای استقرار، بهرهبرداری و نگهداری ایمن را ندارند، مورد استفاده قرار میگیرند.

برای مثال، ما نباید انتظار داشته باشیم که رانندهی یک ماشین، محصولات امنیتی پس از فروش، مانند آنتی ویروس را نصب کند. همچنین نباید انتظار داشته باشیم که آنها، تخصص لازم برای واکنش سریع در یک حادثه امنیتی را داشته باشند. اما، این انتظار را از یک شرکت داریم.

اقتصاد تولید اینترنت اشیا، هزینهی دستگاه و هزینهی قطعات را به حداقل میرساند، که همین امر باعث میشود، امنیت که در مرحله بعدی قرار دارد، در مقابل آنها بسیار گران بنظر برسد. همچنین، بازار بسیاری از این دستگاهها، مشتریانی با وضع مالی نه چندان خوب است، که تجربهی انتخاب و تشخیص سیستم امنیتی مناسب را ندارند. علاوه بر این، هزینههای ناامنی دستگاهها، اغلب به افرادی تعلق میگیرد که، مالک دائمی و اصلی دستگاه نیستند.

به عنوان مثال، حمله Mirai از رمزهای عبور رمزگذاری شده، که در chipset جاسازی شدهاند، استفاده کرد. اکثر مالکان نمیدانستند که باید رمز عبور خود را تغییر دهند یا حتی نمیدانستند چگونه این کار را، باید انجام دهند. Mirai با هدف قرار دادن یک تامینکننده DNS شخص ثالث، که هیچ دستگاه آسیبدیدهای نداشت، میلیاردها دلار برای اقتصاد ایالات متحده هزینه کرد.

بازههای زمانی برای طراحی، توسعه، اجرا، بهرهبرداری و بازنشستگی، اغلب در چند دهه سنجیده میشوند. زمان پاسخگویی طرحها، نیز ممکن است به دلیل ترکیب، زمینه و محیط، افزایش یابد. به عنوان مثال، انتظار میرود که تجهیزات یک نیروگاه، بیش از ۲۰ سال بدون جایگزینی عمر کنند، اما حملات علیه یک تامین کننده انرژی اوکراینی، تنها چند ثانیه پس از اقدام دشمنان در زیرساختهای کنترل صنعتی، باعث قطعی برق شد.

ویژگیهای هک اینترنت اشیا

از آنجایی که امنیت اینترنت اشیا، در جنبههای اساسی با امنیت سنتی IT متفاوت است، هک کردن سیستمهای اینترنت اشیا، نیز به تکنیکهای متفاوتی نیاز دارد. یک اکوسیستم اینترنت اشیا، از دستگاه و حسگرها، برنامههای کاربردی تلفن همراه، زیرساختهای فضای ابری و پروتکلهای ارتباطی شبکه، تشکیل شده است. این پروتکلها شامل پروتکلهای موجود در دسته شبکهTCP/IP هستند. برای مثال:

(mDNS، DNS-SD، UPnP، WS-Discovery و DICOM) و همچنین پروتکلهای مورد استفاده در رادیو کوتاهبرد (مانند NFC، RFID، بلوتوث،BLE) و رادیو برد متوسط (مانند Wi-Fi، Wi-Fi Direct وZigbee) و رادیو دوربرد (مانند LoRa، LoRaWAN وSigfox).

برخلاف تستهای امنیتی سنتی، تستهای امنیتی اینترنت اشیا، از شما میخواهند سختافزار دستگاه را بازرسی و اغلب جداسازی کنید، با پروتکل شبکهای که در محیطهای دیگر با آن مواجه نمیشوید کار کنید، برنامههای کنترلکننده دستگاه در تلفن همراه را تجزیه و تحلیل کنید و نحوه ارتباط دستگاه با سرویس وب میزبانی شده، روی فضای ابری را، از طریق رابطهای برنامه نویسی کاربردی API بررسی کنید.

ما تمام این مورد را با جزئیات، در فصلهای بعدی توضیح میدهیم.

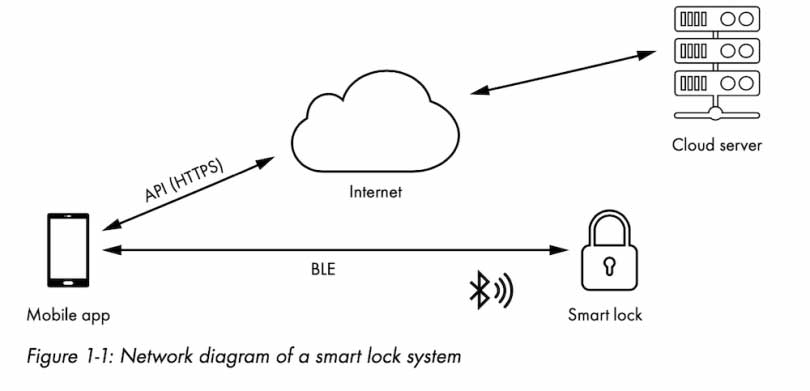

بیایید به نمونهای از قفل هوشمند درب نگاه کنیم؛ شکل ۱-۱ یک معماری رایج برای سیستمهای قفل هوشمند را نشان میدهد. قفل هوشمند با استفاده از بلوتوث کم انرژی (BLE) با برنامه گوشی هوشمند کاربر ارتباط برقرار میکند، و برنامه با سرورهای قفل هوشمند، روی فضای ابری با استفاده از یک API از طریق HTTPS ارتباط برقرار میکند. در طراحی این شبکه، قفل هوشمند برای اتصال به اینترنت، به دستگاه تلفن همراه کاربر متکی است و نیاز دارد هرگونه پیام از سرور در فضای ابری را دریافت کند.

هر سه مولفه (دستگاه قفل هوشمند، برنامه تلفن هوشمند و سرویس ابری) با یکدیگر تعامل داشته و به هم اعتماد دارند و سیستم اینترنت اشیا را ایجاد میکنند، که این سطح بزرگی را برای حمله در معرض دید قرار میدهد.

در نظر بگیرید که وقتی با استفاده از این سیستم قفل هوشمند، کلید دیجیتال را برای مهمان خود غیرفعال میکنید چه اتفاقی میافتد. به عنوان صاحب آپارتمان و دستگاه قفل هوشمند، برنامه تلفن همراه شما مجاز است پیامی را به سرویس ابری ارسال کند تا کلید کاربر مهمان را لغو کند. البته ممکن است وقتی این کار را انجام میدهید، نزدیک آپارتمان و قفل نباشید، اما پس از اینکه سرور، فرمان لغو دسترسی شما را دریافت کرد، یک پیام ویژه به قفل هوشمند ارسال میکند، تا لیست کنترل دسترسی (ACL) خود را به روز کند.

اگر یک مهمان سواستفادهگر و مخرب، به سادگی تلفن خود را در حالت هواپیما قرار دهد، قفل هوشمند نمیتواند از آن به عنوان رله، برای دریافت بهروزرسانی وضعیت از سرور استفاده کند و مهمان مخرب، همچنان میتواند به آپارتمان شما دسترسی داشته باشد. یک حمله فرار از ابطال، مانند آنچه که توضیح دادیم، نشاندهنده انواع آسیبهایی است که هنگام هک کردن سیستم اینترنت اشیا، با آنها مواجه خواهیم شد.

علاوه بر این، محدودیتهای تحمیل شده به وسیلهی استفاده از دستگاههای تعبیهشده کوچک، کممصرف و کمهزینه، فقط ناامنی این سیستمها را افزایش میدهند. به عنوان مثال، به جای استفاده از رمزنگاری کلید عمومی، که نیاز به منابع زیادی دارند، دستگاههای اینترنت اشیا، معمولا به کلیدهای متقارن برای رمزگذاری کانالهای ارتباطی خود تکیه میکنند.

کلیدهای رمزنگاری، منحصربهفرد نیستند و در سیستم عامل یا سختافزار، کدگذاری شدهاند؛ به این معنی که مهاجمان میتوانند آنها را استخراج کرده و سپس از آنها در دستگاههای دیگر استفاده کنند.

چارچوب، استاندارد و راهنماها

رویکرد مناسب برای مقابله با مسائل امنیتی، پیادهسازی استانداردهاست. در چند سال گذشته، بسیاری از چارچوبها، دستورالعملها و اسناد، سعی در حل جنبههای مختلف مشکل امنیت و عدم اعتماد در سیستمهای اینترنت اشیا داشتند. اگرچه استانداردها به منظور ادغام صنایع با بهترین شیوههای پذیرفته شده هستند، وجود استانداردهای بیش از حد، باعث ایجاد یک چشمانداز شکسته میشود که نشاندهندهی اختلاف نظر گسترده، در مورد نحوه انجام کار است.

اما وقتی میدانیم که هیچ اتفاق نظری، درباره بهترین راه برای ایمن کردن دستگاههای IoT وجود ندارد، میتوانیم ارزش و اطلاعات زیادی را از در نظر گرفتن استانداردها و چارچوبهای مختلف به دست آوریم.

اول، میتوانیم آن دسته از اسنادی را که شامل طراحی میشوند، از اسنادی که بر عملکرد حاکم هستند، جدا کنیم. این دو مورد، به هم مرتبط هستند؛ زیرا قابلیتهای طراحی شده یک دستگاه، در اختیار اپراتورها قرار دارد تا بتوانند محیط خود را ایمن کنند. عکس آن نیز صادق است: بسیاری از قابلیتهایی که در طراحی دستگاه وجود ندارند، در عملیات پیادهسازی نمیشوند؛ مانند بهروزرسانی ایمن نرمافزار، ضبط شواهد معتبر از نظر قانونی، جداسازی و تقسیمبندی درون دستگاه، وضعیتهای خرابی و… .

اسناد که اغلب توسط شرکتها، انجمنهای صنعتی یا دولتها صادر میشوند، میتوانند به متصلسازی این دو سند به یکدیگر کمک کنند.

دوم، ما میتوانیم چارچوب و استاندارد را از یکدیگر تشخیص دهیم. اولی دستهبندی اهداف قابل دستیابی را تعریف میکند و دومی فرآیندها و مشخصات دستیابی به آن اهداف را.

هر دو گزینه باارزش هستند، اما چارچوبها، همیشه بادوامتر و قابلیت اجرایی بیشتری دارند. استانداردهای امنیتی اغلب به سرعت قدیمی میشوند و فقط برای موارد خاص، بهترین کاربرد را دارند. از سوی دیگر، برخی استانداردها بسیار مفید هستند و اجزای اصلی اینترنت اشیا را تشکیل میدهند؛ مانند IPv4 وWi-Fi .

در نتیجه، ترکیب درستی از چارچوبها و استانداردها، میتواند به یک چشمانداز فنی منجر شود. در این کتاب، به چارچوبها و استانداردها اشاره میکنیم، تا طراحان و اپراتورها را در مورد چگونگی رفع مشکلاتی که، محققان امنیتی شناسایی میکنند، راهنمایی کنیم. در ادامه، نمونههایی از استانداردها، اسناد و چارچوبها آمده است.

استانداردها

موسسه استانداردهای مخابرات اروپا (ETSI) که در سال ۱۹۸۸ تاسیس شد، هر ساله بیش از ۲۰۰۰ استاندارد ایجاد میکند. مشخصات فنی استانداردها، برای امنیت اینترنت اشیا مصرفکننده، مفاد دقیقی را برای ساخت ایمن دستگاههای IoT بیان میکند. موسسه ملی استاندارد و فناوری ایالات متحده (NIST) و سازمان بینالمللی استاندارد (ISO)، چندین استاندارد که از دستگاههای ایمن IoT پشتیبانی میکنند را، منتشر کردند.

چارچوبها

I Am The Cavalry که در سال ۲۰۱۳ تاسیس شد، یک نوآوری مردمی بود که از اعضای جامعه تحقیقاتی امنیتی تشکیل شده است. سوگند دانشجویان پزشکی، اهداف و قابلیتهای طراحی و توسعه دستگاههای پزشکی را توصیف میکند.

بسیاری از این موارد در معیارهای نظارتی سازمان غذا و دارو برای تایید دستگاههای پزشکی پذیرفته شدهاند. چارچوبهای دیگر عبارتند از چارچوب امنیت سایبری NIST (که برای مالکیت و راهاندازی دستگاههای اینترنت اشیا اعمال میشود)، چارچوب امنیتی اینترنت اشیا سیسکو، چارچوب کنترلهای امنیت اینترنت اشیا، اتحاد امنیت ابری و ….

اسناد

پروژه امنیتی وب اپلیکیشن باز (OWASP) که در سال ۲۰۰۱ آغاز شد، فراتر از محدوده نام خود، گسترش یافت. لیست راهنمای Top 10 به ابزار قدرتمندی برای توسعهدهندگان نرمافزار و تدارکات IT تبدیل شده است و برای افزایش سطح امنیت در پروژههای مختلف نیز استفاده میشود.

در سال ۲۰۱۴، پروژه IoT، اولین لیست Top 10 خود را منتشر کرد. آخرین نسخه (تا این لحظه) مربوط به سال ۲۰۱۸ است.

سایر اسناد راهنمایی عبارتند از (NIST IoT Core Baseline)، (NTIA IoT Security Upgradability and Patching) ، (ENISA’s Baseline Security Recommendations for IoT) ، (the GSMA IoT Security Guidelines and Assessment) و (The IoT Security Foundation Best Practice Guidelines).